Как зайти в чужой телефон

Содержание:

Как проверить телефон на прослушивание

Еще один фактор, нарушающий конфиденциальность пользователя – прослушивание телефонных разговоров. Конечно, обычному человеку можно даже не переживать по этому поводу. А вот крупный бизнесмен или руководитель какой-либо организации должен обеспокоиться проверкой мобильного устройства на факт прослушки.

Понять, получил ли кто-то доступ к телефонным звонкам, можно несколькими способами:

- внешний осмотр;

- проверка специалистом;

- USSD-команда;

- Специальное приложение.

При выборе первого варианта следует обратить внимание на качество связи во время разговора. Если часто происходят обрыва или в эфир врываются посторонние голоса – вас прослушивают

В некоторых случаях плохую связь можно списать на качество покрытия мобильного оператора, но в современных реалиях эпохи 4G и наступающей эры 5G, это становится большой редкостью.

Также можно попросить осуществить проверку специалистом. Зачастую подобные услуги оказывают в сервисных центрах, но все, что делает мастер – обращается к помощи двух заключительных вариантов в списке.

Итак, USSD-команда. На самом деле, их существует несколько. Каждый запрос направлен на проверку наличия тех или иных функций во время звонка:

- ожидание вызова – *#43# (позволяет понять, не подключен ли телефон к другому устройству);

- переадресация звонков – *#21# (чтобы разобраться, не переводятся ли вызовы на линию прослушки);

- блокировка звонков – *#62#.

Наконец, проверить факт прослушки можно при помощи специальных программ. Например, Eagle Security. Приложение делает проверку устройства, после чего выдает заключение о вероятности осуществления слежки через звонки.

А еще диагностику можно выполнить при помощи приложений Incognito, Anti Spy Mobile и Dr.Web. Загрузите их на свой телефон и проверьте, не осуществляется ли прослушка звонков.

Режим USB debugging в Android – как открытая дверь в квартиру

Режим USB-отладки (USB Debugging) – фича для разработчиков. Он позволяет:

получать root-права (суперпользователя) на устройстве устанавливать на смартфон приложения не из Google Play

заливать разные версии прошивок восстанавливать неработающий смартфон, в том числе кастомными рекавери выполнять команды в ADB Shell через утилиту ADB (Android Debug Bridge)

создавать резервные копии файлов и приложений копировать и перемещать файлы со смартфона

Но фича ли это для рядового пользователя или всё-таки баг? С точки зрения безопасности, это дыра размером с Техас. С USB Debugging у хакеров появляется гораздо больше возможностей, чтобы хозяйничать в вашем смартфоне.

Вы можете даже не подозревать, что на вашем смартфоне активирован USB Debugging. Особенно если купили смартфон б/у или если его перепрошивали с китайской версии на международную.

Как обезопасить свой телефон от взлома

- Прежде всего, необходимо сохранять физический доступ своего телефона от злоумышленников, то есть не давать мобильный незнакомым людям, следить за всеми действиями на своём смартфоне, когда им пользуется другой человек.

- Также следует не оставлять свои личные данные, логины и пароли в публичных местах. Не сообщать адреса и информацию для входа в аккаунты разных приложений третьим лицам.

- Следующий шаг защиты телефонного аппарата от взлома — сохранение стабильной работы защитного программного обеспечения. Для этого нужно обновлять систему при первой просьбы устройства и иметь хороший антивирус, или другое защитное приложение.

Также советуем посмотреть данные видеоинструкцию по защите своего мобильного

Cocospy – приложение N1 для взлома телефона

Cocospy дебютировал на рынке шпионского софта относительно недавно, но уже успел сделать себе имя, став приложением N1 для мониторинга телефонов.

Это абсолютно легальное и надежное ПО, завоевавшее доверие миллионов пользователей по всему миру.

Cocospy не требуется рутирование, поскольку доступ обеспечивается удаленно и напрямую с панели управления iCloud. В случае с Android нужен физический доступ и инсталляция Cocospy на телефон. Но и тут “захват устройства” возможен без root-прав.

Через приложение вы можете контролировать активность в соцсети, а чтобы увидеть его в действии, протестируйте онлайн демо-версию Cocospy здесь >>

Сразу после установки на Android подчищаем следы, удаляя значок Cocospy. Приложение становится невидимым, но от этого не перестает делать свою работу “на отлично”. К тому же, чтобы не раскрыть себя, Cocospy не тянет энергию из батарей. Все! Android – ваш.

![]()

Преимущества Cocospy:

- GPS-трекинг: С Cocospy, вы можете выяснить точное местоположение целевого телефона на основе данных GPS, а также ознакомиться с историей и маршрутом перемещений.

- Geo—fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетей Посредством Cocospy вы получаете полный доступ к профилям соцсетей и приложений, таких как WhatsApp, Instagram, Facebook Messenger, Skype, Snapchat и т.д.

- Кейлоггер: От его “всевидящего ока” не ускользнет ни одно нажатие клавиши. Как результат, все пароли целевого телефона будут ваши.

Из менее популярных, но тоже важных опций можно выделить “перехват телефонных звонков”, “текстовых сообщений”, “просмотр истории браузера” и т.д.

Как взломать телефон удаленно?

1. Создайте учетную запись Cocospy.

ВАЖНО! Cocospy– единственное в своем роде шпионское приложение, которому не нужны root-права для получения доступа к целевому устройству. 2

Для внедрения в систему iPhone вам нужно лишь авторизоваться в iCloud

2. Для внедрения в систему iPhone вам нужно лишь авторизоваться в iCloud.

3. В случае с Android просто начните инсталляцию шпиона.

4.После установки удалите/скройте значок Cocospy на телефоне.

5. Перейдите на панель управления Cocospy, чтобы иметь доступ к нужным функциям, расположенным в левой части.

Бесплатно зарегистрируйтесь в Cocospy или протестируйте онлайн демо-версию здесь >>

Стоит ли пользоваться услугами сомнительных компаний

Помимо специализированных программ-шпионов на просторах Всемирной паутины можно найти множество фирм, которые предоставляют услуги по взлому гаджетов. Рассмотрим все плюсы и недостатки данного вида компаний:

| Преимущества | Недостатки |

| Возможность взломать мобильное устройство без физического доступа к нему | Огромный риск нарваться на мошенников |

| Завышенная ценовая политика подобного рода компаний | |

| Личные данные с взламываемого смартфона доступны также сотрудникам фирмы | |

Как видно из сравнения, негативных сторон у данного способа получения доступа к чужому телефону больше, поэтому обращаться в компании следует только в случае крайней необходимости.

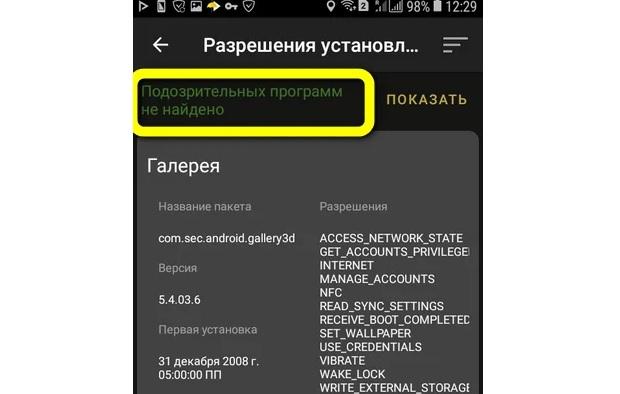

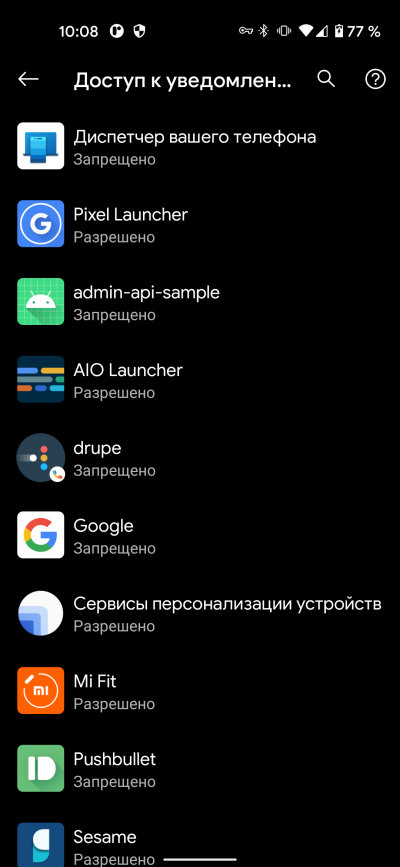

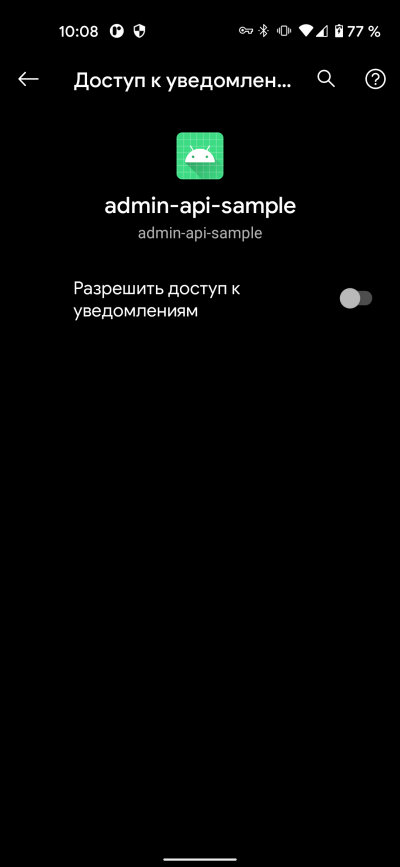

Перехват и смахивание уведомлений

Может показаться, что перехват уведомлений не столь уж лакомый кусок для зловредов, но только вдумайся: в современных устройствах через уведомления проходит масса конфиденциальной информации: СМС (включая одноразовые коды подтверждения), сообщения мессенджеров, заголовки писем и часть их содержимого, всевозможные сервисные сообщения.

Как и в случае Accessibility API, для перехвата уведомлений нужен сервис, которым в итоге будет управлять сама система. Напишем код сервиса:

Сервис имеет четыре основных колбэка. Два вызываются при подключении/отключении сервиса (это обычно происходит при запуске и остановке приложения, а также при включении и выключении доступа к уведомлениям). Еще два нужны для обработки появления/исчезновения уведомлений.

Наш простейший сервис при появлении уведомления сразу смахивает его, а при исчезновении не делает ничего. Однако мы могли бы, например, запомнить заголовок, текст, а также пакет, которому принадлежит уведомление:

Банковские трояны обычно смотрят на пакет приложения, сравнивая с базой банковских клиентов, а также распарсивают заголовок и текст сообщения в поисках специфичных для сообщений банков строк. Далее уведомление программно смахивается.

Чтобы сервис заработал, его необходимо объявить в манифесте:

После включения в настройках (Приложения и уведомления → Специальный доступ → Доступ к уведомлениям) сервис начнет работать.

|

|

| Окно включения доступа к уведомлениям |

Важные предупреждения перед попыткой взлома

Прежде всего, стоит отметить, что взлом чужого телефона – это уголовное преступление. Даже если вы не собираетесь похищать личные данные владельца и передавать его третьим лицам, за подобные действия предусмотрена жесткая ответственность, вплоть до лишения свободы, сроком на 5 лет. Так что мы настоятельно рекомендуем вам использовать все нижеописанные методики только в обучающих целях или для того, чтобы разблокировать свой собственный телефон, если пароль позабылся.

Также помните, что не существует никаких приложений, которые позволяют разблокировать экран одним лишь нажатием. Как правило, такие утилиты разрабатываются с одной целью – похитить данные доверчивых пользователей. Так что мы настоятельно не рекомендуем скачивать программы, которые не упомянуты в этой статье. Особенно это касается тех утилит, которые размещены на сомнительных сайтах и форумах. Помните о том, что безопасность ваших личных данных находится только в ваших руках.

Смартфон с NFC попал в руки мошенников

Самый простой способ для злоумышленника — физически завладеть вашим смартфоном с подключенной системой бесконтактных платежей. Кстати, далеко не редкость, когда с забытого в такси или другом транспорте смартфона предприимчивые граждане оплачивают мелкие покупки, пока владелец не заблокировал карты.

Почему это происходит? Такие платежные системы как Apple Pay и Google Pay позволяют бесконтактно оплатить покупку на сумму до 1000 рублей без разблокировки гаджета. Чтобы потратить больше денег, устройство придется активировать

Поэтому важно устанавливать пин-код, использовать датчик отпечатков и другие способы ограничения доступа к девайсу – даже если это кажется вам неудобным

Именно поэтому современные гаджеты по умолчанию не позволяют использовать бесконтактные платежи и вносить данные банковских карт, если не установлена блокировка экрана. Но это правило, как мы уже сказали, не относится к тратам до 1000 рублей – телефон может быть заблокирован, а деньги все равно спишут.

Теоретически с помощью часов можно оплатить покупку, но нужно знать пароль блокировки

Что касается смарт-часов с NFC, то с их помощью можно расплатиться и без смартфона. Да, к примеру, в Apple Watch есть функция блокировки с помощью пароля — она активируется, когда часы сняты с руки. А если длительным нажатием боковой кнопки сбросить данные без пароля, то вся информация о карте сотрется.

В браслете с NFC мы тоже рекомендуем сделать две вещи: поставить пин-код на оплату (его нужно вводить каждый раз у терминала) и активировать автоблокировку при снятии гаджета с запястья.

Как обезопасить себя от взлома

В конце нашей статьи давайте поговорим о том, как можно обезопасить свои личные данные от взлома и передачи их третьим лицам. Ведь ни для кого не секрет, что в XXI веке можно узнать о человеке практически все, если в твоих руках находится его смартфон. Если вы не хотите стать жертвой взлома, то просто следуйте описанным ниже рекомендациям:

- Устанавливайте только надежные пароли.

- Пользуйтесь дополнительными приложениями для блокировки экрана.

- Скачивайте программы и игры только с проверенных источников.

- Проверяйте любой файл перед скачиванием антивирусной программой.

- Регулярно обновляйте операционную систему.

- Не оставляйте в списке доверенных компьютеров рабочий ноутбук или ПК знакомого

- Не забывайте время от времени менять пароль.

- Не оставляйте свой телефон в общественных местах.

- Не подключайтесь к сомнительным Wi-Fi-сетям.

Само собой, для опытного хакера не составит труда взломать ваш телефон, даже если вы будете следовать всем вышеописанным рекомендациям, зато ламеру придется изрядно повозиться. Кроме того, старайтесь все-таки не хранить на телефоне информацию, которую можно использовать против вас.

Это были основные способы взлома смартфона. Мы очень надеемся, что вы не будете использовать полученную информацию в корыстных целях, а изучили ее лишь для того, чтобы обезопасить себя. В противном случае напоминаем: взлом чужих смартфонов – это преступление, которое может быть уголовно наказуемо.

Удаленный доступ к телефону андроид/айфон

Многие пользователи не имеют возможности получить физический доступ к нужному телефону. Cocospy решил эту проблему.

Установить программу можно двумя способами:

- с непосредственным физическим доступом (только для Андроид);

- без физического доступа (для Айфон).

Мы понимаем, как трудно сделать выбор сегодня: современный рынок богат и расширяется.

Если Вам по каким-либо причинам не подошел шпион Cocospy, то рекомендуем обратить Ваше внимание на другие программы из нашего рейтинга мобильных шпионов — программы Spyzie, Spyic, iKeyMonitor, FlexiSPY, и хорошо зарекомендовавшее себя бюджетное приложение Kidlogger, предлагающее за доступную цену или бесплатно набор стандартных функций для удаленного доступа к чужому телефону

Как подобрать цифровой пароль к телефону

Варианты подбора цифровых паролей на телефоне:

- Если необходимо получить доступ к телефону старой модели, можно использовать специальный калькулятор, который, с учетом введенных данных об устройстве, сгенерирует универсальные коды. Вводя коды, можно обойти пользовательский пароль.

- Для новых моделей телефонов, обойти цифровой пароль можно при помощи команды возврата к заводским настройкам. Такие команды могут отличаться в зависимости от производителя телефона и его модели.

Некоторые телефоны сбрасывают настройки через специальное сервисное меню. Например, через одновременное нажатие клавиши громкости вниз и питания. Появится меню «reset», через которое настройки установятся по молчанию.

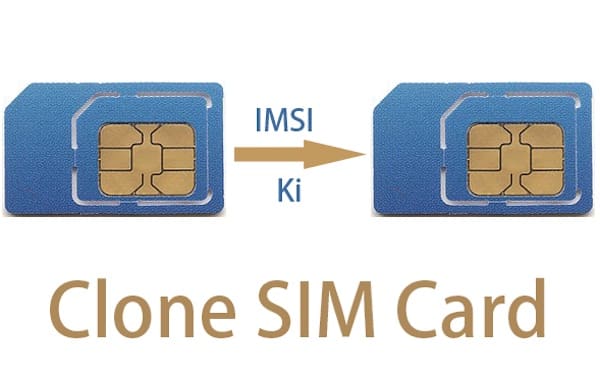

Клонирование SIM-карты

Часто люди пытаются объединить перевыпуск SIM-карты и ее клонирование в один и тот же случай. Однако клонирование SIM-карты более практично, чем другой вариант.

При атаке с клонированием SIM-карты хакер сначала получает физический доступ к вашей SIM-карте, а затем создает копию оригинала.

Естественно, что для копирования вашей SIM-карты злоумышленники сначала физически достанут вашу SIM-карту из смартфона. Затем в дело вступает специальное программное обеспечение для копирования смарт-карт, оно скопирует уникальный идентификационный номер, присвоенный вашей SIM-карте, и перенесет его пустую SIM-карту.

После этого новая клонированная SIM-карта будет вставлена в смартфон злоумышленника. Как только этот процесс будет завершен, считайте, что ваша уникальная идентификационная информация SIM-карты практически исчезла.

Хакеры также могут использовать вашу украденную SIM-карту для мошенничества, когда где-то надо будет указать уникальный номер телефона.

Через режим Recovery

Recovery — специализированный режим, который присутствует на всех мобильных устройствах, работающих на операционной системе Android. По сути, это системные настройки смартфона, о которых обычный пользователь знать не должен. В этом меню владелец мобильного аппарата может произвести сброс до заводских настроек. При выполнении этого процесса любой вид защиты аннулируется.

Чтобы произвести сброс устройства до заводских настроек необходимо сначала зайти в меню Recovery. Сделать это можно выключив телефон и зажав сочетание следующих клавиш на корпусе смартфона:

- кнопка блокировки и убавления громкости звука;

- кнопка блокировки телефона и увеличение громкости;

- клавиша выключения устройства и оба регулятора громкости;

- клавиша «Домой» и одна из кнопок изменения громкости звука.

Попав в меню Recovery необходимо найти вкладку «wipe data/factory reset». Затем, если пользователь подтвердит желание произвести процесс, произойдёт сброс настроек смартфона до заводских.

В случае необходимости нажать на пункт «reboot system now».

После окончания процедуры телефон перезагрузится обновлённый, без всех, подключенных ранее, видов пароля.

Как обойти графический пароль?

Устанавливая графический пароль, владельцы ультрамодных гаджетов пытаются быть оригинальными, и придумывают довольно сложные комбинации, которые проще всего забыть. Графический пароль представляет собой определенную комбинацию соединения кружочков на экране смартфона или планшета сплошными прямыми линиями. Обойти графический пароль на телефоне довольно просто, если у Вас есть свой Google-аккаунт. Для этого необходимо:

- попытаться угадать комбинацию линий для разблокировки телефона;

- дождаться, пока после пяти неверных вводов пароля экран заблокируется на 30 секунд;

- в нижней части экрана нажать на «Забыли пароль?»;

- ввести логин и пароль Вашего Google-аккаунта и войти в него;

- выбрать соответствующую опцию в аккаунте и ввести любой произвольный графический пароль.

Это довольно простой способ обойти графический пароль, как говорится, без потерь. Он доступен в большинстве моделей современных электронных гаджетов с сенсорным экраном.

Hard Reset для разблокировки телефона

Довольно радикальным, но наиболее действенным способом обойти забытый пароль на телефоне, является жесткая перезагрузка устройства. Этот метод действенен и при различных «глюках» и зависаниях гаджета. Проведя Hard Reset, Вы получите абсолютно «чистый» телефон с заводскими настройками. К сожалению, с таким способом обхода пароля без потерь не обойтись, ведь при жесткой перезагрузке с телефона будут стерты абсолютно все файлы и даже данный телефонной книги. Так что использовать такой способ обхода пароля нужно только тогда, когда все методы перепробованы, и войти в меню смартфона или планшета Вам так и не удалось. И так, выполнить жесткую перезагрузку гаджета можно по следующей инструкции:

- Выключите смартфон или планшет. При желании можно изъять из него карту памяти и сим-карту.

- Одновременно зажмите кнопку Home и кнопку вкл/выкл. В некоторых моделях телефонов к данной комбинации одновременно зажатых клавиш необходимо добавить уменьшение или увеличение громкости. Пробуйте различные комбинации клавиш, ведь одна из них гарантированно подходит для конкретной модели Вашего устройства. Подобрав подходящую комбинацию, дождитесь, пока на экране устройства появится системное меню. Как только фирменная эмблема устройства высветилась на экране, отпустите кнопки.

- В системном меню с помощью клавиши-регулятора громкости устройства выберете wipe data/factory reset. Выбрав данную категорию, нажмите на вкл/выкл.

- Выберете в открывшемся перед Вами меню категорию delete all user data. И для подтверждения вновь нажмите на кнопку вкл/выкл.

- Когда перед Вами появится очередное меню, выберете reboot system now и запустите обновление системы Вашего устройства.

Телефон заблокирован

Жесткая перезагрузка – это лучший способ, как обойти пароль на телефоне. Но даже, если Ваш смартфон или планшет, как говорится, под завязку забит ценными файлами и приложениями, Вам все равно придется смириться с их утратой. Во избежание таких казусов лучше всего периодически копировать информацию с телефона на компьютер, сохранять на ПК ценные фотографии и другие файлы. Для этого также можно использовать различные приложения, создающие резервные копии данных на телефоне.

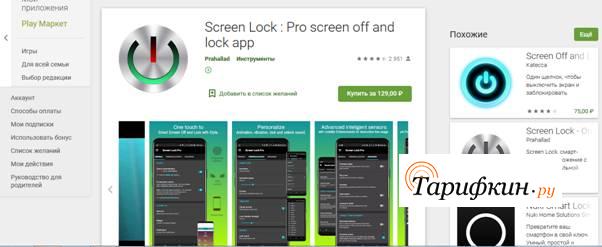

Screen Lock Bypass для обхода пароля

Screen Lock Bypass Pro — специализированное приложение для сброса экрана блокировки и входа в операционную систему устройства.

Чтобы взломать пароль с помощью данного программного обеспечения необходимо, чтобы мобильное устройство было подключенное к интернету посредством беспроводной связи Wi-Fi.

Инструкция по установке и обходу пароля приложения Screen Lock Bypass Pro:

- Заходим в аккаунт Google Play через интернет-браузер на персональном компьютере.

- Находим в поиске Screen Lock Bypass Pro.

- На странице установки нажимаем вкладку «Send to» (Или отправить).

- Выбираем в открывшемся списке интересующий девайс.

- Перезагружаем устройство.

- В верхней части экрана появится загруженное устройство, нажимаем на значок.

- В открывшемся окне программного обеспечения нажимаем на кнопку «Activate».

- Создаём новый пароль для входа в систему.

Данное приложение платное и обойдётся пользователю в 129 рублей.

Признаки того, что телефон взломан

Каким бы крутым ни был хакер, он все равно оставляет следы. Если телефон взломали, он начинает вести себя неадекватно. И по такому поведению можно понять, что с аппаратом творится явно что-то не то. Признаки того, что телефон взломали, могут быть такими:

- Быстрая разрядка аппарата. Это значит, что какой-то процесс работает в фоне. Причем усиленно. Обычные приложения такого себе позволить не могут. Значит, это какое-то вредоносное ПО.

- Телефон греется. Если аппарат спокойно лежит на столе, не заряжается и вообще в режиме ожидания, но сильно греется, то это признак того, что нечто нагружает процессор. И это далеко не обычное приложение.

- Спонтанные перезагрузки. Если аппарат ни с того ни с сего начинает перезагружаться без видимой на то причины, есть повод задуматься. Особенно если так себя ведет относительно новый телефон.

- Появились незнакомые номера в журнале вызовов. Это признак того, что аппарат самостоятельно звонит на какие-то номера. Но так не бывает. Значит, им кто-то управляет удаленно.

- Не получается выключить смартфон. После нажатия на кнопку выключения происходит запуск приложения, включение подсветки. Все что угодно, но только не выключение. Это еще один признак.

- Эхо при разговоре. Самый распространенный признак того, что телефон прослушивают или взломали. Такое случается, если кто-то пытается подключиться к линии.

Все вышеперечисленные пункты — это явные признаки того, что кто-то пытается получить доступ к смартфону. Или уже получил. И владелец в результате пытается отыскать ответ на вопрос о том, что делать, если взломали телефон. Сначала поговорим о мерах безопасности, которые нужно было применить еще до взлома.

Как понять, что телефон взломали

Есть множество способов распознать взлом, но, по сути, все они сводятся к одному, к обнаружению подозрительной деятельности. Если ваш телефон начинает ни с того ни с сего качать новые приложения, включать и выключать сети и доступ к геолокации, а также запускать приложения – это явные признаки взлома. Также заметить взлом можно по глюкам в системе, и отследив активность приложений через настройки.

Если же взломщики уже получили доступ к вашим данным отследить их активность можно через сайты, к которым они получили доступ. Если с ваших счетов начали пропадать деньги или в вашу почту заходит кто-то кроме вас, то действовать нужно решительно.

Варианты взлома

Начну с того, что сделать это не очень легко, ведь иначе создание паролей было бы просто бесполезным занятием. Способов существует несколько. На каком остановиться – решаете только вы, поэтому сейчас мы рассмотрим инструкцию по каждому.

Пароль представляет собой сочетание определенных символов. Стоит попробовать метод подбора комбинации, но на это уйдет очень много времени. А если при составлении были использованы не только цифры, но и остальные символы? Тогда шансы сведены к нулю. Необходимо воспользоваться подходящим вариантом, для каждого случая он свой. Для определения метода взлома необходимо выяснить, какая система установлена на гаджете. Пользователи в основном работают с Android, а также iOS.

Как взламывают телефоны

Для начала нужно определить такое понятие, как взлом. Это незаконный метод получения доступа к личной информации пользователя. И как бы производители смартфонов не уверяли покупателей в том, что их устройства самые безопасные, риск столкнуться со злоумышленниками есть у каждого.

Теперь необходимо понять, как злоумышленник получает доступ к данным другого пользователя. И здесь у мошенника есть 3 варианта:

- физическая кража;

- удаленный доступ посредством интернет-сетей и софта;

- вирусы.

Первый способ похищения личных данных с каждым годом теряет свою популярность. Из-за относительно благоприятной обстановки в мире, кражи смартфонов происходят очень редко. Кроме того, заполучить мобильное устройство в свои руки не одно и тоже, что получение доступа к личным данным. Ведь пользователи защищают телефоны паролями, графическими ключами и отпечатками пальцев. В подобной ситуации только опытный хакер сможет украсть фотографии или пароли от банковских карт.

Однако, нередко кража личных данных происходит в ситуации, когда человек об этом даже не подозревает. Например, после сдачи девайса в ремонт. Недобросовестный мастер без труда разберет телефон и при необходимости похитит персональную информацию.

Тем не менее, в настоящий момент самым распространенным способом взлома является удаленный доступ. Когда человек посещает сайты в интернете, всегда есть определенный риск наткнуться на подозрительный ресурс. Он при помощи инструментов шифрования взламывает устройство. А иногда пользователь сам по неопытности указывает личную информацию во время регистрации на таких сайтах.

Заражение смартфона вирусом можно отнести к подвидам удаленного доступа. В память устройство закачивается вредоносный файл, который сложно обнаружить встроенными средствами девайса. А он, в свою очередь, отслеживает действия пользователя с экрана телефона или через фронтальную камеру. Потом злоумышленник довольно легко подберет пароль от банковской карты или аккаунта в социальной сети.

Как узнать, что пишет ребенок на своем смартфоне

mSpy – хороший перехватчик сообщений

mSpy – один из самых популярных и эффективных перехватчиков текстовых сообщений. Позволяет читать все отправленное, прочитанное и удаленное со смартфона пользователя.

Интересно, что ребенок пишет друзьям в Viber? mSpy поможет узнать об этом, а также о том, какие группы он посещает ВКонтакте и что за фотографии публикует в Инстаграме. Все это легко, просто и быстро – не нужно устанавливать на смартфон дополнительный софт.

Обязательно отметим значимый плюс mSpy – он дает вам доступ к сообщениям даже без джейлбрейка или рут прав. По этой причине трогать чужой iPhone совершенно необязательно.

Как читать чужие сообщения, если нет доступа к смартфону

2. После платежа вы получите ссылку на электронную почту. Жмем на нее и переходим на страницу, где вас спросят, хотите ли вы версию для смартфона с джейлбрейком или вариант без него. Выбираем версию без джейлбрейка – так вам не придется взламывать прошивку для получения доступа к сообщениям.

3. В случае с айфоном указываем Apple ID и пароль от iCloud отслеживаемого пользователя.

4. В случае с Android скачиваем mSpy на телефон цели, настраиваем и скрываем иконку приложения (К сожалению, на Андроиде обязательно получить физический доступ к смартфону для слежки).

5. Теперь можно читать любые текстовые сообщения через панель управления mSpy, достаточно выбрать соответствующий раздел слева.

Демоверсию mSpy можно скачать здесь. Обзорная статья о возожностях mSpy.

6. iKeyMonitor – приложение N6 для взлома телефона

iKeyMonitor – один из эффективных шпионских приложений, с помощью которого можно удаленно внедриться как на iPhone, так и на Android. Наибольший ажиотаж вокруг приложения вызывают возможности его кейлоггера.

К тому же, прежде, чем приобрести iKeyMonitor, вы можете протестировать пробную 3-дневную версию.

Что делает iKeyMonitor таким особенным?

Изюминка iKeyMonitor – в его опции “кейлоггер”. В своей “прошлой жизни”, еще до того, как стать приложением для взлома, он был клавиатурным шпионом и “делал карьеру”, отслеживая любые нажатия клавиш на целевом устройстве.

Получив на руки нужную информацию, можно было авторизоваться и брать под свой контроль профили соцсетей, отслеживать электронную переписку и много чего еще.

Как взломать мобильный телефон?

- Создайте учетную запись iKeyMonitor .

- Получите доступ к целевому устройству и перейдите на веб-сайт iKeyMonitor со своего аккаунта.

- Зайдите в “Загрузки” и выберите нужный вам файл с нужными параметрами. Все зависит от того, что вы собираетесь взламывать: iPhone или Android, а также будете ли вы проводить рутинг/джейлбрейк или нет.

- Определившись в выбором, загрузите нужный файл и установите на контролируемом телефоне.

- Дайте системе час, чтобы обновить всю информацию у вас на панели управления.

- Зайдите на iKeyMonitor с вашего гаджета или компьютера для мониторинга целевого телефона.

Прочитайте отзывы о iKeyMonitor или попробуйте онлайн демо-версию здесь >>

Что делать, если твой телефон взломали

Изучив все возможные способы взлома, и проверив факт противоправного действия, нужно переходить к решению проблемы. Оптимальный вариант – обратиться с заявлением в правоохранительные органы. Если вам удастся доказать факт взлома, полиция возьмет в обработку это дела.

К сожалению, людям не всегда удается найти веское доказательство противоправного действия по отношению к себе. В таком случае придется решать проблему самостоятельно.

Поскольку слежка и взлом осуществляются при помощи стороннего ПО или вредоносных файлов, рекомендуется выполнить сброс смартфона до заводских настроек. Операция удалит все данные, включая вирусы. А чтобы не потерять личные файлы, необходимо заранее создать резервную копию. Подробно о том, как выполнить сброс, рассказывается на видео.

После сброса настроек необходимо заменить все пароли от социальных сетей и прочих аккаунтов. Это позволит минимизировать риск кражи персональных данных.

Как взломать телефон с помощью Spyzie?

Spyzie завоевал бронзу, уступив I и II место приложениям Cocospy и mSpy, поскольку не так надежен, имеет меньше положительных отзывов, не особо прост в использовании, зато легко обходится без root-прав.

К тому же, есть еще одна особенность, которая выделяет Spyzie из общей “толпы шпионов”. Сразу после установки на целевой телефон его значок самоустраняется.

Все остальные шпионские приложения требуют удаления той самой иконки вручную. Представьте, что вы забыли скрыть ее. Вас тут же раскроют и операция по взлому будет провалена.

А вот особая “невидимость” Spyzie полностью исключает возможность ошибки, вызванной человеческим фактором, что еще больше повышает его рейтинг популярности.

Если вам неудобно управлять вашими шпионами с компьютера, Spyzie предлагает мобильные приложения для Android и iPhone.

Преимущества Spyzie:

- Установить временные ограничения: Задействовав функцию “родительский контроль” , можно установить временные ограничения, чтобы дети могли пользоваться телефоном только в определенные часы.

- Мониторинг соцсетей: Вы получите полный доступ к профилям соцсетей и мессенджеров, таких как Facebook, Instagram, Snapchat, сможете отслеживать всю переписку, причем вместе с датой и временем, а также все медиа-файлы.

- Geofencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Перехват звонков и текстовых сообщений: Благодаря этой опции вы будете знать с кем контактирует целевой пользователь, когда он это делает и как долго длится общение.

Помимо вышеперечисленных опций, входящих в категорию “продвинутые”, есть и другие, не менее привлекательные. Большинство из них доступны без root-прав и лишь некоторая часть требует проведения рутинга/джейлбрейка.

Лучший шпион для удаленного доступа к телефону Cocospy

На наш взгляд лучшим удаленным шпионом является Cocospy. Программа позволяет удаленно отслеживать действия другого человека на своем устройстве. Совместима с телефонами и планшетами на базе iOS/Android.

Удаленный шпион Cocospy имеет более 30 функций для мониторинга. Вам станут доступны:

- телефонная книга устройства и список контактов;

- все входящие и сходящие смс;

- фото и видео файлы;

- определение местоположения GPS;

- социальные сети и мессенджеры, установленные на устройстве: Facebook, Телеграм, Viber, WhatsApp, Skype, Instagram, ВКонтакте и пр;

- и многое другое.

Помимо базового набора функций Cocospy предлагает другие инструменты по удаленному наблюдению.

Именно они сделали этот шпион лучшим:

- гео-ограждение. Отслеживание местонахождения по GPS. Настройте гео-ограничение, чтобы ваш ребенок или близкий человек были в безопасности;

- ограничение времени работы устройства и экрана;

- удаленная блокировка;

- кейлоггер. Контролируйте все нажатия клавиш на устройстве и действия с экраном.

Все функции мобильного шпиона Cocospy вы сможете просмотреть на официальном сайте программы

Как разблокировать память телефона

Блокировка памяти может произойти по разным причинам. Следовательно, пути решения проблемы тоже будут отличаться. Вот наиболее распространенные.

| Причина | Способ устранения |

| PIN-код был введен некорректно три раза подряд | Использовать PUK-код, который указан в документации к SIM-карте (для ввода дается 10 попыток) |

| Устройство было заблокировано после скачивания игры или приложения | Подключить телефон к ПК и просканировать антивирусом. Обнаруженный вирусный код удалить |

| Невозможно получить доступ к данным на SD-карте | Ввести специальный пароль, указанный в документации или воспользоваться следующими комбинациями на выбор: 0000, 1111, 1122, 1234 |